der 4. Teil der Implementierung der Work Folders geht es um den DNS Einträge und der Implementierung des Zertifikates, damit wir mit allen Geräten nicht nur innerhalb unseres Firmennetzwerkes Zugriff haben, sondern auch über das Internet von jeder beliebigen Stelle. Dabei gehe ich auch auf die Problematik eines bestehenden Exchange Servers und der mittlerweile von Microsoft abgekündigten Firewall Thread Management Gateway (TMG 2010) ein

Wenn in einer Firma sowohl ein Sync-Server als auch ein Mail Server eingesetzt werden sollen, so ergibt sich auf Grund des verwendeten Protokolls (hppts= Port 443) ein Problem. Der Datenstrom muss an der Firewall getrennt werden. Die nachfolgende Beschreibung hier gilt für folgende Komponenten:

- Proxy-Server: TMG 2010 auf Windows Server 2008 R2

- Mail-Server: Exchange Server

- Sync-Server: Windows Server 2012 R2

- Es ist nur eine externe IP Adresse vorhanden

Exchange Server verlangt beim Protokoll Outlook Web Access (OWA) SSL Verschlüsselung. Für den Zugriff muss öffentlich ein DNS Eintrag beim Provider eingerichtet werden. Der Sync- Server benötigt für die Work Folders ebenfalls einen öffentlichen DNS Eintrag - mail.contoso.com

- workfolders.contoso.com

ich habe im DNS Manger der Domäne auch noch einen Host-Eintrag workfolders erzeugt, dessen IP auf den Sync-Server (Fileserver) zeigt:

Und natürlich benötigen wir in SAN-Zertifikat (Multi-Domain Zertifikat), bei dem beide Einträge vorhanden sind. Dann kann auf der TMG mittels Bridging der SSL Datenstrom je nach Anforderung zum Mail-Server also auch zum Sync-Server weitergeleitet werden.

Dieses Zertifikat muss sowohl auf dem Mail-Server (Exchange) als auch auf dem Sync-Server und natürlich auf dem Proxy-Server (TMG) ausgerollt werden.

Exchange-Server

Es gibt genügend Beschreibungen im Internet, wie ein Zertifikat auf dem Exchange Server aus zu rollen ist, das ist auch abhängig von der Version des Exchange Servers. Hier ein paar Links:

- Erstellen einer Anforderung für ein digitales Zertifikat

- Digitale Zertifikate und SSL

- Exchange 2013 Serverzertifikat erstellen

- Exchange 2007 Zertifikate

Es gibt genügend Hilfen im Internet, einfach mal Bingen oder Googlen.

Sync-Server (File Server)

hier ist eine Besonderheit zu beachten, weil eine SSL-Bindung ans den Web-Server IIS nicht über die Oberfläche funktionierten kann, weil der Web-Server (IIS) gar nicht installiert werden muss und auch gar nicht installiert wurde.

Es wurde aber (automatisch) mit den Work Folders die IIS Hostable Web Core installiert, die aber keine graphische Oberfläche hat.

Das Powershell-Kommando hierfür: get-windowsfeature | where {$_.installed -eq $True}

Ist die Rolle Web Server (IIS) installiert, dann gibt es hier eine Beschreibung, wie Sie da Zertifikat an die Website binden können.

und hier der Weg, bei dem wir mit Powershell und der CMD die Bindung vornehmen können.

1- Zuerst muss das Zertifikat importiert werden: (Powershell)

PS C:\>Import-PfxCertificate –FilePath <certFile.pfx> -CertStoreLocation cert:LocalMachine\My

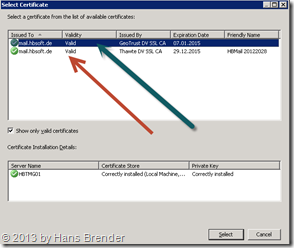

natürlich können wir das ganze auch über das über das Zertifikats Snap-in der MMC erledigen. Dann sollte nach dem Import die Einstellung so aussehen:

2– Danach müssen den thumbprint des soeben importierten ermitteln:

PS C:\>Get-ChildItem –Path cert:\LocalMachine\My

3- Das SSL Zertifikat muss nun mittel einer CMD-Konsole (!!!) gebunden werden.

netsh http add sslcert ipport=0.0.0.0:443 certhash=<Cert thumbprint> appid={CE66697B-3AA0-49D1-BDBD-A25C8359FD5D} certstorename=MY

Nachdem die Zeile in die CMD Konsole eingegeben (kopiert) wurde, wechseln wir wieder in die Powershell und kopieren den richtigen Thumprint des weiter oben installierten Zertifikates. und ersetzen in der Kommando-Zeile (CMD) <Cert thumbprint> durch die Zeichenfolge und dann erst wird das Kommando mit Return abgesetzt.

Das Kommando bindet das Zertifikat an das Root (alle Hostnamen dieses Servers) dieses Servers mit Port 443

Eine Besonderheit ist noch zu beachten, wenn sich ein Exchange Server in der Domäne befindet.Diese Beschreibung hier setzte aber auf bestimmte Gegebenheiten auf:

- Es ist nur eine feste IP Adresse vorhanden

- Benutzer nutzen auch OWA um auf Ihre Mail-Daten des Exchange Servers zuzugreifen

- Als Firewall wird ein Thread Management Server 2010 (TMG) eingesetzt

- Das Problem ist, das sowohl OWA als auch Work Folders SSL (Port 443) benutzen und wir auf an der Firewall Bridging einsetzen müssen, um die SSL Daten entweder zum Exchange Server oder aber zum Sync-Server weiter zu leiten.

- 1- Zertifikat importieren

- Das Zertifikat ist mit der MMC (Zertifikats Snap in) auf der der TMG zu importieren. Danach sieht der persönliche Zertifikatsspeicher so aus

- Der rote Pfeil zeigt auf das “alte” OWA Zertifikat, der blaue auf das neue Zertifikat

- 2- Web Listener erstellen bzw. umstellen

- Der existierende Web-Listener muss nun umgestellt werden:

Damit haben wir die Änderung des Web Listeners an der TMG abgeschlossen und klicken auf OK

- 3- Regel OWA ändern

- 4- Work Folder Regeln erstellen

- Der Einfachheit habe ich die “OWA” Regel in der TM kopiert , den Namen dann geändert und dann die Änderungen durchgeführt.

|

Name und Beschreibung geändert |

|

|

|

|

|

Der Client kennt den externen oder internen DNS Namen (publish Sites) und als Computer habe wird der Namen des Sync-Servers eingetragen |

|

Es geht um HTTPS (Port 443) |

|

hier wieder den Web-Listener eintragen. |

|

hier wird der öffentliche DNS Name eingetragen

(beim der OWA Regel steht hier der öffentliche DNS Name für OWA) |

|

bei dem internen Pfad tragen wir ein:

/sync/1.0/* |

|

an der Firewall wird nicht authentifiziert, sondern nur weitergereicht… |

|

443 Traffic wird an den Web-Server weitergeleitet. |

|

Ich habe hier “alle Benutzer” eingetragen… |

|

Ein Klick auf “Test Rue” zeigt, dass die Weiterleitung korrekt ist. |

- Damit ist die Konfiguration an der TMG 2010 abgeschlossen. Im nächsten Blog Post werde ich dann den Abschluss dieser Work Folders Serie beschreiben, nämlich die Implementierung der Work Folders unter Windows 8.1, und zwar für ein Gerät in der Domäne als auch ein BYOD Gerät.

- Work Folders | Überblick

- Work Folders | Einrichtung Server und Konfiguration

- Work Folders | Quota und SMB

- Work Folders | Zertifikate ausrollen

- Work Folders | Client Konfiguration

Der Link für die Anleitung für das Zertifikatimport über IIS existiert leider nicht mehr, ist aber über die WayBack Maschine noch verfügbar:

https://knowledge.geotrust.com/support/knowledge-base/index?page=content&actp=CROSSLINK&id=SO22388

LikeLike